Forschungsprojekt gegen Produktpiraterie

[18.03.2009]

Foto: alphaspirit / fotolia.com

Foto: alphaspirit / fotolia.com

Das Verbundprojekt ProAuthent wird von der TU München durch die Lehrstühle Prof. Dr. Dr. h. c. mult. Horst Wildemann, Unternehmensführung, Logistik und Produktion, Prof. Dr. jur. C. Ann, Wirtschaftsrecht und geistiges Eigentum und Prof. Dr.-Ing. W. Günthner, Materialfluss, Fördertechnik und Logistik wissenschaftlich bearbeitet. Ferner sind daran Industriepartner, die einerseits von Produktpiraterie betroffen sind, andererseits Industriepartner, die zur Lösungsfindung und -entwicklung beitragen, beteiligt. Um die Übertragbarkeit der Schutzlösung auf andere Branchen zu gewährleisten, stehen die Projektpartner im Austausch mit weiteren assoziierten Partnern des Verbundprojektes.

Lösungsansätze, mit denen Unternehmen einen integrierten Produktpiraterieschutz durch Kennzeichnungs- und Authentifizierungstechnologien erreichen können, werden im Forschungsprojekt ProAuthent erarbeitet.

Hintergrund des Projektes ist der bisher fehlende ganzheitliche Schutzansatz in der unternehmensübergreifenden Logistik- und Wertschöpfungskette mit ihren unterschiedlichen Akteuren. In Zukunft gilt es über die Schnittstellen eines Unternehmensnetzwerks hinweg Barrieren aufzubauen, um dort kein Angriffspotenzial für Produktpiraten zu bieten. Dies soll beispielsweise durch eine Traceability-Funktion, also die Möglichkeit zur Rückverfolgung, des Kennzeichnungs- und Authentifizierungssystems erreicht werden.

Kennzeichnungs- und Authentifizierungstechnologien können präventiv eingesetzt werden. Dabei ist ein Ansatz die eindeutige Kennzeichnung des Produktes mit unternehmensspezifischen Merkmalen und eine intelligente Authentifizierungstechnologie, die beispielsweise gefälschte Ersatzteile erkennt und deren Einsatz dem Benutzer meldet. Denkbar ist auch eine gegenseitige Authentifizierung, die bei negativem Ergebnis der Prüfung eine Funktionsbeeinträchtigung der Maschine erwirkt. Juristische Implikationen hinsichtlich der Zulässigkeit solcher Einschränkungen werden an dieser Stelle fallspezifisch berücksichtigt.

Ein weiterer Ansatz um Produktpiraterie zu bekämpfen stellt der Zusatznutzen, der mittels Kennzeichnungs- und Authentifizierungstechnologie erreicht werden kann, dar. Dadurch wird die Attraktivität einer Nachahmung reduziert. Durch die Implementierung eines Kennzeichnungs- und Authentifizierungssystems können den Abnehmern neue, innovative Produkt-Service-Kombinationen angeboten werden. Das Potenzial der Technologien ist mit der alleinigen Kennzeichnung und Authentifizierung jedoch nicht ausgeschöpft. Vielmehr gilt es, den Kunden im Rahmen eines integrierten Piraterieschutzes einen Mehrwert durch maßgeschneiderte Zusatzleistungen anzubieten. Vorstellbar sind an dieser Stelle neue Konzepte im Wartungs- und Instandhaltungsmanagement sowie im Upgrading. Prinzipiell sollten Unternehmen Produkt-Service-Kombinationen anbieten, die individuellen Charakter besitzen und dadurch nur schwer von Piraten nachzuahmen sind. Eine weitere Möglichkeit ist die Darstellung einer Lebenslaufakte von Maschinen und Bauteilen im Schutzsystem, die neben den für die Schutzfunktion erforderlichen Daten weitere spezifische Informationen enthält. Beispiele hierfür sind Informationen über die Leistung, das Anwendungsgebiet oder die bisher erreichte Einsatzzeit eines Bauteils. Dadurch können Informationen über den optimalen Servicezeitpunkt abgeleitet und die Produktivität bei Anwenderunternehmen erhöht werden. Falls diese Vorteile nur der Originalhersteller bietet, steigert dies die Kundenloyalität in erheblichem Maße und verhindert die Abwanderung zu Produktpiraten. Ferner sind Zusatznutzen in Produktions- und Prozesssteuerung, Wartungs- und Reparaturnachweis, Vereinfachung, Asset Management, Logistiksteuerung, Garantienachweis, Inventarisierungsvereinfachung und Qualitätssicherung denkbar.

In Bezug auf den erwähnten Bereich des Service-Engineerings bietet die Schnittstelle zwischen Dienstleistungsforschung und klassischer Ingenieurwissenschaft im Kontext von Produktpiraterie noch erhebliche Reserven.

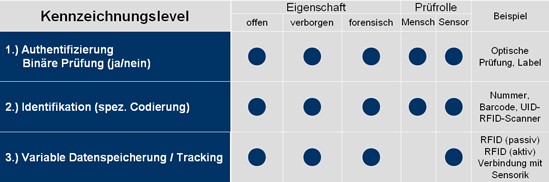

Ein wirkungsvoller Kontrollmechanismus ist entscheidend, damit die Unternehmen das wahre Ausmaß der Produktpiraterie erfassen und entsprechende Maßnahmen einleiten können. Bisher ist oft lediglich die Gefahr bekannt, ohne dabei deren konkreten Umfang zu kennen. Kennzeichnungs- und Authentifizierungstechnologien bietet diese Kontrollfunktion beispielsweise mit einem durchgängigen auf RFID basierenden Tracking & Tracing System. Dadurch steigt die Visibilität in der Logistik- und Wertschöpfungskette an und das Erkennen von Piraterieware wird erleichtert. Das Handling eines Kontrollmechanismus ist stark von dem Kennzeichnungslevel determiniert. Dabei wird zwischen drei Ebenen differenziert: der Authentifizierung, der Identifizierung und einer variablen Datenspeicherung. Auf allen drei Ebenen kann die Kennzeichnung unterschiedlich ausgeprägt sein. Sie kann offen oder verborgen angebracht sein. Denkbar ist auch eine Kombination offener und verborgener Merkmale an einem Produkt. Ferner kann die Kennzeichnung forensischen, d.h. gerichtlichen, Ansprüchen genügen. Je nach Ebene kommen verschiedene Akteure als Prüfinstanz zum Einsatz.

Eine forensische Verwendung der eingesetzten Kennzeichnungs- und Authentifizierungstechnologie leistet Unterstützung bei der juristischen Bekämpfung von Produktpiraterie und der Rechtsdurchsetzung von gewerblichen Schutzrechten.

Generell müssen die Unternehmen beim Einsatz der Schutzmethoden immer auch die Wirtschaftlichkeit im Blick behalten. Dazu wird im Rahmen des Projektes eine Auswahlmethodik entwickelt, die neben den technischen Rahmenbedingungen auch eine ganzheitliche ökonomische Bewertung berücksichtigt.

Durch eine Tarierung im Methodeneinsatz von technischen Schutzvorkehrungen, Fälschungsbarrieren, Originalitäts- und Unikatskennzeichnungen der Produkte, Sicherung und Kontrolle der logistischen Kette, kann eine erfolgreiche Schutzstrategie gegen Produktpiraterie implementiert werden. Ferner gilt es, die Ausgestaltung der internen und externen Maßnahmen zu Know-how-Schutz, Standort- und Sourcing-Entscheidungen unter Berücksichtigung des Risikos der Produktpiraterie sowie Schutz durch Schaffung schwer zu kopierender Produkt-Service-Kombinationen zu forcieren.